Contenido

- Preparar

- Lo que vi

- Anuncios

- Amazon AWS

- Está bien Google

- ¿Qué sabe Google sobre mí?

- ¿Qué pasa con Facebook, Twitter y otros?

- Potencial vs real

- Envolver

La privacidad digital es un tema candente. Nos hemos mudado a una era en la que casi todos llevan un dispositivo conectado. Todos tienen una cámara. Muchas de nuestras actividades diarias, desde viajar en autobús hasta acceder a nuestras cuentas bancarias, se realizan en línea. Surge la pregunta, "¿quién está haciendo un seguimiento de todos esos datos?"

Algunas de las compañías tecnológicas más grandes del mundo están bajo escrutinio sobre cómo usan nuestros datos. ¿Qué sabe Google sobre ti? ¿Es transparente Facebook sobre cómo maneja sus datos? ¿Huawei nos está espiando?

Para tratar de responder algunas de estas preguntas, creé una red Wi-Fi especial que me permitió capturar todos los paquetes de datos que se envían desde un teléfono inteligente a Internet. Quería ver si alguno de mis dispositivos enviaba datos en secreto a servidores remotos sin mi conocimiento. ¿Me está espiando mi teléfono?

Preparar

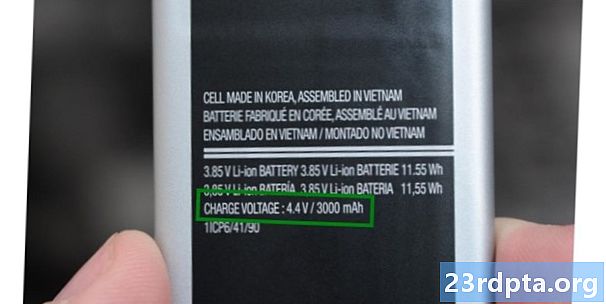

Para capturar todos los datos que fluyen hacia adelante y hacia atrás desde mi teléfono inteligente, necesitaba una red privada, una donde yo sea el jefe, donde sea root, donde sea administrador. Una vez que tengo el control total de la red, puedo monitorear todo lo que entra y sale de la red. Para hacer esto configuré una Raspberry Pi como un punto de acceso Wi-Fi. Imaginadamente lo llamé PiNet. Luego, conecté el teléfono inteligente bajo prueba a PiNet y deshabilité los datos móviles (para estar doblemente seguro de que estoy obteniendo todo el tráfico). En este punto, el teléfono inteligente estaba conectado a la Raspberry Pi pero nada más. El siguiente paso es configurar el Pi para reenviar todo el tráfico que sale a Internet. Es por eso que el Pi es un dispositivo tan bueno, ya que muchos modelos tienen Wi-Fi y Ethernet a bordo. Conecté el Ethernet a mi enrutador y ahora todo lo que el teléfono inteligente envía y recibe tiene que pasar por la Raspberry Pi.

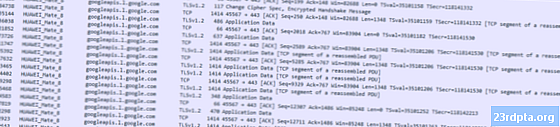

Existen muchas herramientas de análisis de red y una de las más populares es WireShark. Permite la captura y el procesamiento en tiempo real de cada paquete de datos que vuela a través de una red. Con mi Pi entre mis teléfonos inteligentes e Internet, utilicé WireShark para capturar todos los datos. Una vez capturado, podría analizarlo a mi gusto. ¡La ventaja del método de "capturar ahora, hacer preguntas después" es que puedo dejar la configuración ejecutándose durante la noche y ver qué secretos revela mi teléfono inteligente en medio de la noche!

Probé cuatro dispositivos:

- Huawei Mate 8

- Pixel 3 XL

- OnePlus 6T

- Galaxy Note 9

Lo que vi

Lo primero que noté fue que nuestros teléfonos inteligentes hablan con Google mucho. Supongo que eso no debería sorprenderme: todo el ecosistema de Android está construido alrededor de los servicios de Google, pero fue interesante ver cómo cuando desperté un dispositivo del modo de suspensión, se escabulle y verifica su Gmail y la hora actual de la red (a través de NTP) y un montón de otras cosas. También me sorprendió cuántos nombres de dominio posee Google. Esperaba que todos los servidores fueran something.whatever.google.com, pero Google tiene dominios con nombres como 1e100.net (que supongo que es una referencia a un Googolplex), gstatic.com, crashlytics.com, etc.

Verifiqué y verifiqué cada dominio y cada dirección IP con los que se pusieron en contacto los dispositivos de prueba para asegurarme de saber con quién estaba hablando mi teléfono inteligente.

Además de hablar con Google, nuestros teléfonos inteligentes parecen mariposas sociales bastante despreocupadas y tienen un amplio círculo de amigos. Estos, por supuesto, son directamente proporcionales a la cantidad de aplicaciones que ha instalado. Si tiene instalado WhatsApp y Twitter, ¡adivine qué, su dispositivo contacta a los servidores de WhatsApp y Twitter de manera regular!

¿Vi alguna conexión nefasta a servidores en China, Rusia o Corea del Norte? No.

Anuncios

Algo que su teléfono inteligente suele hacer es conectarse a Content Delivery Networks para obtener anuncios. Nuevamente, a qué redes se conecta y cuántas dependerá de las aplicaciones que instale. La mayoría de las aplicaciones respaldadas por publicidad utilizarán bibliotecas proporcionadas por la red publicitaria, lo que significa que el desarrollador de la aplicación tiene poco o ningún conocimiento de cómo se sirven los anuncios o qué datos se envían a la red publicitaria. Los proveedores de anuncios más comunes que vi fueron Doubleclick y Akamai.

En términos de privacidad, estas bibliotecas de anuncios pueden ser un tema controvertido, porque un desarrollador de aplicaciones básicamente confía en que la plataforma haga lo correcto con los datos y solo envíe lo estrictamente necesario para publicar los anuncios. Todos hemos visto cuán confiables son las plataformas publicitarias durante nuestro uso diario de la web. Pop-ups, pop-unders, videos de reproducción automática, anuncios inapropiados, anuncios que ocupan toda la pantalla: la lista continúa. Si los anuncios no fueran tan intrusivos, nunca habría bloqueadores de anuncios.

Amazon AWS

Vi un poco de actividad de red relacionada con los servicios web de Amazon (AWS). Como un importante proveedor de servidores en la nube, Amazon suele ser la opción lógica para los desarrolladores de aplicaciones que necesitan bases de datos y otras capacidades de procesamiento en un servidor, pero no quieren mantener sus propios servidores físicos.

En general, las conexiones a AWS deben considerarse inocuas. Están allí para brindarle los servicios que solicitó. Sin embargo, destaca la naturaleza abierta de los dispositivos conectados. Una vez que instala una aplicación, existe la posibilidad de que envíe todos y cada uno de los datos que ha recopilado a un delincuente, incluso a través de un proveedor de servicios de buena reputación como Amazon. Android protege contra esto de varias maneras, incluso mediante la aplicación de permisos en aplicaciones y con servicios como Play Protect. Es por eso que las aplicaciones de carga lateral pueden ser muy peligrosas.

Está bien Google

Como PiNet me permitió capturar todos los paquetes de red, quería comprobar si Google me estaba espiando secretamente activando el micrófono de mi Pixel 3 XL y enviando los datos a Google. Cuando active Voice Match en el Pixel 3 XL, escuchará permanentemente las frases clave "OK Google" o "Hey Google". Escuchar permanentemente me suena peligroso. Como cualquier político le dirá, ¡un micrófono abierto es un peligro que debe evitarse a toda costa!

El dispositivo está diseñado para escuchar localmente la frase clave, sin conectarse a Internet. Si no se escucha la frase clave, no pasa nada. Una vez que se detecta la frase clave, el dispositivo enviará un fragmento a los servidores de Google para verificar si era un falso positivo. Si todo se verifica, el dispositivo envía audio a Google en tiempo real hasta que se comprende un comando o se agota el tiempo de espera del dispositivo.

Eso es lo que vi.

No hay tráfico de red en absoluto, incluso cuando hablé directamente por teléfono. En el momento en que dije "Hola Google", se envió un flujo de tráfico de red en tiempo real a Google, hasta que se detuvo la interacción. Intenté engañar al Pixel 3 XL con ligeras variaciones de la frase clave como "Pray Google" o "Hey Goggle". Una vez que logré enviarlo a Google para su validación, pero el dispositivo no obtuvo confirmación y así El asistente no se activó.

¿Qué sabe Google sobre mí?

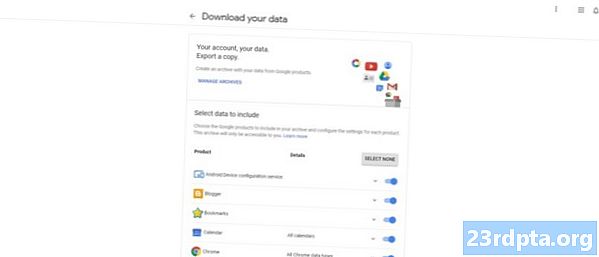

Google ofrece un servicio llamado Takeout que le permite descargar todos sus datos de Google, aparentemente para que pueda migrar sus datos a otros servicios. Sin embargo, también es una buena manera de ver qué datos tiene Google sobre usted. Si intenta descargar todo, el archivo resultante puede ser enorme (quizás más de 50 GB), pero eso incluirá todas sus fotos, todos sus videoclips, cada archivo que haya guardado en Google Drive, todo lo que cargó en YouTube, todos sus correos electrónicos , y así. Como una forma de verificar la privacidad, no necesito ver qué fotos tiene Google, ya lo sé. Del mismo modo, sé qué correos electrónicos tengo, qué archivos tengo en Google Drive, etc. Sin embargo, si excluyo esos elementos multimedia voluminosos de la descarga y me concentro en la actividad y los metadatos, la descarga puede ser bastante pequeña.

Descargué mi Takeout recientemente y revisé lo que Google sabe de mí. Los datos llegan como uno o más archivos .zip que contienen carpetas para cada una de las diferentes áreas, incluidas Chrome, Google Pay, Google Play Music, Mi actividad, Compras, Tarea, etc.

Bucear en cada carpeta muestra lo que Google sabe de ti en esa área. Por ejemplo, hay una copia de mis marcadores de Chrome y una copia de las listas de reproducción que creé en Google Play Music. Al principio, no había nada sorprendente. Esperaba una lista de mis Recordatorios, ya que los creé usando el Asistente de Google, por lo que Google debería tener una copia de ellos. Pero hubo una o dos sorpresas, incluso para alguien tan "experto en tecnología" como yo.

El primero fue una carpeta de grabaciones MP3 de todo lo que le dije a mi. También había un archivo HTML con una transcripción de todos esos comandos. Para aclarar, estos son comandos que le di al Asistente de Google después de que se activó con "Hola Google". Para ser sincero, no esperaba que Google guardara un archivo MP3 de todos mis comandos.De acuerdo, entiendo que hay algún valor de ingeniería para poder verificar la calidad del Asistente, pero no creo que Google deba conservar estos archivos de audio. Es un poco demasiado

También había una lista de todos los artículos que he leído en Google News, un registro de cada vez que jugué Solitario, ¡y todas las búsquedas que hice en Google Play Music desde hace casi cinco años!

Resulta que Google procesa todos sus correos electrónicos en busca de compras y crea un registro de ellos.

El que realmente me sorprendió fue en la carpeta Compras. Aquí Google tenía un registro de todo lo que he comprado en línea. El artículo más antiguo era de 2010, cuando compré algunos boletos de avión. El punto aquí es que no compré estos boletos, ni ninguno de los artículos, a través de Google. Tengo registros de compra de artículos de Amazon, eBay e iTunes. Incluso hay registros de tarjetas de cumpleaños que compré.

¡Profundizando más, comencé a encontrar compras que no hice! Después de rascarse la cabeza, resulta que estos registros son el resultado de que Google procese mis correos electrónicos y adivine las compras que he realizado. Probablemente has visto esto especialmente con respecto a los vuelos. Si abre un correo electrónico de una aerolínea, Gmail le ayuda con información resumida sobre su vuelo en una pestaña especial en la parte superior de la.

Resulta que Google procesa todos sus correos electrónicos en busca de compras y crea un registro de ellos. Cuando alguien le reenvía un correo electrónico sobre algo que ha comprado, ¡Google puede incluso analizarlo sin darse cuenta como una compra que ha realizado!

¿Qué pasa con Facebook, Twitter y otros?

Las redes sociales y la privacidad son de alguna manera contradictorias. Como dijo Harold Finch en el programa de televisión Person of Interest sobre las redes sociales: “El gobierno había estado tratando de resolverlo durante años. Resulta que la mayoría de las personas estaban felices de ser voluntarias ”. Con las redes sociales, publicamos voluntariamente información que incluye cumpleaños, nombres, amigos, colegas, fotos, intereses, listas de deseos y aspiraciones. Luego, después de haber publicado toda esa información, nos sorprende cuando se usa de una manera que no teníamos la intención. Como dijo otro personaje famoso sobre una sala de juego que frecuentaba, "¡Estoy sorprendido, sorprendido de descubrir que el juego está sucediendo aquí!"

Todos los grandes sitios de redes sociales, incluidos Facebook y Twitter, tienen políticas de privacidad y son bastante amplios en lo que cubren. Aquí hay un fragmento de la política de Twitter:

"Además de la información que comparte con nosotros, utilizamos sus Tweets, el contenido que ha leído, le gustó o retuiteó, y otra información para determinar qué temas le interesan, su edad, los idiomas que habla y otras señales para mostrarte contenido más relevante ".

Entonces, ¿su dispositivo se conecta a Twitter y permite que Twitter determine cosas como su edad, el idioma que habla y qué cosas le interesan? Seguro.

Te perfila, y lo dejas hacer eso.

Aquí está la pregunta clave: si no tuviera un teléfono inteligente, ¿eso evitaría que las entidades me espíen si quisieran?

Potencial vs real

El mayor problema con los dispositivos conectados y las entidades en línea no es lo que están haciendo, sino lo que podrían hacer. Utilicé la frase "entidades" intencionalmente porque los peligros en torno a la vigilancia masiva, el espionaje y la elaboración de perfiles no son solo sobre Google o Facebook. Ignorando los errores de software genuinos (errores), así como los modelos comerciales estándar de las grandes compañías en línea, es bastante seguro decir que Google no te está espiando. Tampoco es Facebook. Tampoco lo es el gobierno. Eso no significa que no puedan, o no lo harán.

¿Algún pirata informático o espía del gobierno está activando el micrófono de tu teléfono para escucharte? No, pero pudieron. Como vimos recientemente con los eventos que rodearon el asesinato de Jamal Khashoggi, las entidades pueden engañarlo para que instale una aplicación que lo espíe. Empresas como Zerodium venden vulnerabilidades de día cero a los gobiernos, lo que podría permitir la instalación de aplicaciones maliciosas (como Pegasus) en su dispositivo sin que usted lo sepa.

¿Vi alguna actividad de este tipo con mis dispositivos? No, pero no soy un objetivo probable para tal vigilancia y artimaña. Todavía podría pasarle a alguien más.

Aquí está la pregunta clave: si no tuviera un teléfono inteligente, ¿eso evitaría que las entidades me espíen si quisieran?

Antes del lanzamiento de los teléfonos inteligentes, todos los principales gobiernos del mundo ya estaban involucrados en el espionaje y la vigilancia. La Segunda Guerra Mundial probablemente se ganó al romper el código Enigma y obtener acceso a la inteligencia que ocultaba. Los teléfonos inteligentes no tienen la culpa, pero ahora hay una superficie de ataque más grande; en otras palabras, hay más formas de espiarlo.

Envolver

Después de mis pruebas, estoy seguro de que ninguno de los dispositivos que utilicé está haciendo algo inusual o malévolo. Sin embargo, el problema de la privacidad es mayor que un dispositivo que no es intencionalmente malicioso. Las prácticas comerciales de empresas como Google, Facebook y Twitter son muy discutibles y, a menudo, parecen superar los límites de la privacidad.

En cuanto a espiar, no hay una camioneta blanca estacionada afuera de mi casa observando mis movimientos y apuntando con un micrófono direccional a mis ventanas. Acabo de verificar. Nadie está hackeando mi teléfono. Eso no significa que no puedan.